Com a evolução da tecnologia, as ameaças também ficaram mais “sofisticadas”. Por isso, a segurança da informação fica mais importante a cada dia que passa, para pessoas e para empresas.

Descubra nesse artigo o que é Segurança da Informação e dicas práticas para se defender de possíveis ataques!

Afinal, o que é Segurança da Informação?

Para entender bem o que é Segurança da Informação é importante avaliar por partes.

Primeiro, Segurança da Informação se refere à proteção existente sobre as informações de uma determinada empresa ou pessoa.

Já “informações”, entendemos como todo e qualquer conteúdo ou dado que tenha valor para uma empresa ou pessoa. Inclusive, essas informações podem estar guardada para uso restrito ou expostas ao público para consulta ou aquisição.

Além disso, podem ser estabelecidas métricas (com o uso ou não de ferramentas) para a definição do nível de segurança existente. Com isto, é possível estabelecer análises para a melhoria da segurança.

O que é uma Política de Segurança? Por que ter uma?

Política de Segurança é a formalização de todas as regras de utilização dos recursos e informações. Nesse documento são consolidados as normas e procedimentos que devem ser seguidos para o uso seguro do ambiente, com informações sobre como gerenciar, distribuir e proteger dados. Uma boa Política de Segurança visa conscientizar e orientar funcionários, clientes, parceiros e fornecedores.

A segurança de uma determinada informação pode ser comprometida, principalmente por:

- Fatores comportamentais e de uso de quem se utiliza dela (negligência ou falta de conhecimento);

- Pelo ambiente;

- Pela infraestrutura que a cerca;

- Por uma pessoa mal intencionada.

O principal propósito de uma Política de Segurança é informar as obrigações para a proteção da tecnologia e do acesso à informação aos usuários.

Inclusive, a Política de Segurança deve especificar os mecanismos através dos quais estes requisitos podem ser alcançados.

Qual impacto de Segurança da Informação no meu dia a dia? As ameaças realmente têm evoluído?

Durante esse módulo vamos entender como as ameaças têm evoluído no cenário atual. Isso passa por avanço tecnológico nas ameaças e que os atacantes (Attackers) estão cada vez mais inteligentes.

Na ótica de um atacante, do que depende o sucesso de um ataque? Pois uma pequena palavra pode definir sucesso de um atacante (Attacker), ESFORÇO.

Quando falamos de Segurança de Informação temos que voltar nosso olhar e foco para gerar mais esforço para o atacante. Quando um atacante utiliza poucos recursos para realizar um ataque, logo era terá sucesso em tentativas de exploração.

Com isso precisamos elevar nossas defesas, aumentar nossas camadas e assim, garantir que esse ataque tenha cada vez mais esforço para conseguir explorar uma vítima. Nessas situações um ataque terá duas alternativas:

Primeira, com menos esforço terá sucesso e irá explorar ao máximo a empresa invadida. Segunda, com mais esforço, ele troca de alvo (“target“) e assim vai procurar outras vítimas.

Fonte: Desenvolvido pelo próprio autor (2020)

Atualmente estamos muito mais conectados e temos acesso a qualquer informação rapidamente. Com isso, aprendemos e nos comunicamos mais rapidamente também.

Assim como a tecnologia evolui, as ameaças seguiram o mesmo caminho. Antigamente, por exemplo, era muito mais comum ameças do tipo FAKEAV. O Trojan.FakeAV vem de uma família de trojans, que auxiliam na disseminação de falsos aplicativos antivírus e antispyware. O Trojan.FakeAV pode baixar arquivos maliciosos dentro do PC comprometido e exibir pop-ups frequentes e falsos alertas de vírus.

O Trojan.FakeAV também pode estar associado a atividades de botnet. Você pode remover o Trojan.FakeAV e os roguewares a ele relacionados com um programa de segurança confiável.

Assim, esse tipo de ameaça também evoluiu e hoje chegamos em um cenário onde é possível “sequestrar” computadores, sites e sistemas. Esse tipo de ataque se chama Ransomware, mas não se preocupe que vamos falar mais sobre ele mais a frente neste texto.

Cenário Atual

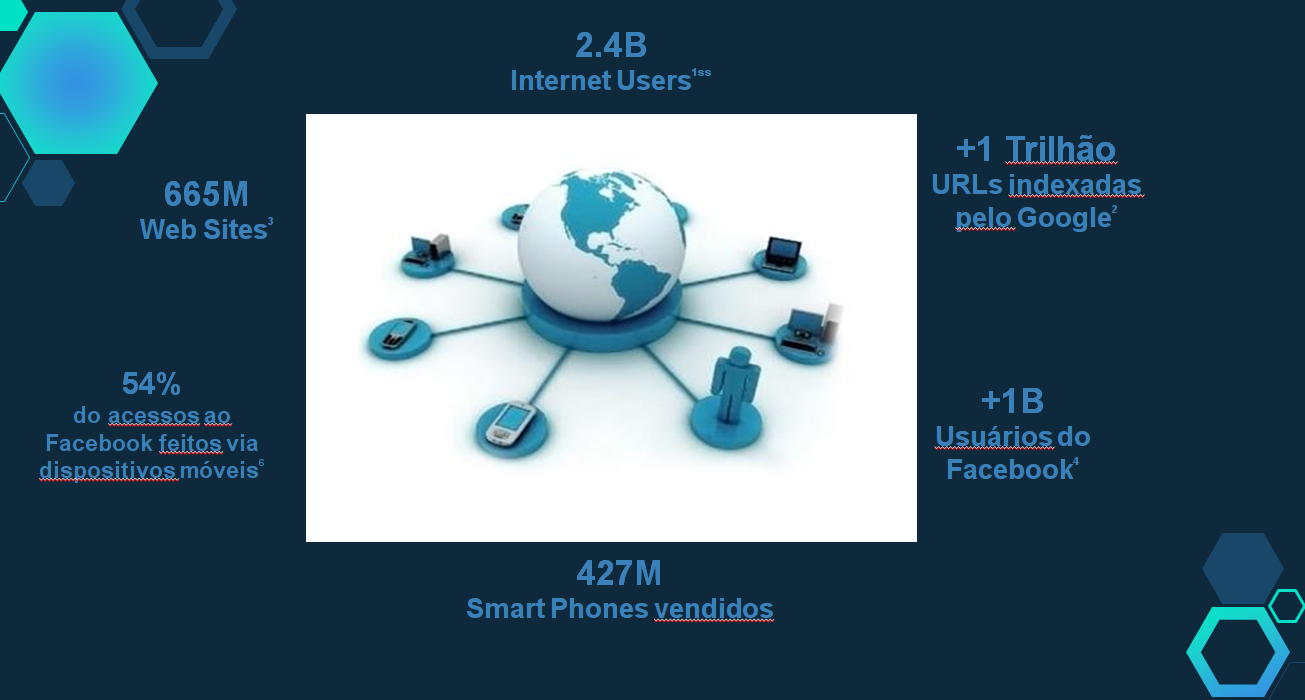

Hoje tudo está conectado! Só para se ter uma ideia, já passamos de mais de 2.4 bilhões de usuários na internet e mais de 1 trilhão de URLs indexadas pelo Google.

Um parêntesis, você sabe o que é esse “indexar”? Bem, indexar significa colocar no índice, ou seja, na raíz do Google. É o passo de dar todas as explicações necessárias do seu site para o Google. Para que seu site seja encontrado nas buscas, ele precisa estar publicado no índice de pesquisas do Google.

Este trabalho de indexação não é tão complicado quanto talvez pareça ser, porém você pode estar pensando: “eu nunca fiz isso, logo meus dados e fotos não devem aparecer no Google”. Errado! É bem capaz que muitas (senão todas) informações estejam lá. Basta uma pequena pesquisa com seu nome e você encontrará muitas informações suas na internet.

Fonte: Desenvolvido pelo próprio autor (2020)

Mas os números da web não param. Atualmente existem mais de 665 milhões de websites publicados e mais de 1 bilhão de usuários conectados ao Facebook, bem como outras redes sociais.

Um ponto interessante é que muitos usuários utilizam suas senhas em dispositivos móveis e deixam suas senhas automáticas no processo de login. É claro que isso ocorre para facilitar o acesso. Porém, muitas vezes, quando tentamos nos conectar fora do dispositivo acabamos por esquecer essas senhas e então acontece a brecha de segurança. Para evitar esse tipo de problema, muitos usuários colocam a mesma senha para todas aplicações, sejam para operações bancárias ou simples acessos aos seus e-mails.

Novos comportamentos do usuário

Nossa vida é completamente digital, tudo é conectado. Porém, com mais informações, podem ocorrer mais exposições. Tornando a segurança da informação crucial.

Quer um exemplo de mudança de comportamento do usuário? Antigamente íamos nas locadoras para alugar filmes e assisti-los em casa. Já nos dias atuais é possível fazer esse aluguel através do dispositivo móvel nas várias opções de streaming que existem.

Fonte: Desenvolvido pelo próprio autor (2020)

Como realizamos compra? Podemos utilizar sites de compras para facilitar esse processo muitas vezes acaba sendo até mais barato.

Fonte: Desenvolvido pelo próprio autor (2020)

Como nos comunicamos? Hoje em dia é muito difícil recebermos cartas em casa, já que usamos as redes sociais para isso. Até as empresas utilizam redes sociais, para atrair novos negócios, se comunicar com clientes e até para fazer novas contratações.

Fonte: Desenvolvido pelo próprio autor (2020)

Como aprendemos? Utilizamos as facilidades da internet para realizar pesquisas sobre tudo. Além disso, é possível fazer capacitações, treinamentos e até atender ao ensino formal (como graduações e pós) no formato EAD.

Como nos locomovemos? Nos dias atuais é tudo mais fácil com o uso de aplicativos que facilitam a locomoção.

Fonte: Desenvolvido pelo próprio autor (2020)

Como trocamos informações? É aqui que precisamos ficar um mais atentos. Isso, porque quando acessamos uma plataforma na nuvem damos muitas permissões para esses provedores, porém não nos damos conta disso.

Observe os termos e serviços do Google, sessão 10.1, por exemplo:

“Ao enviar, postar ou exibir conteúdo você fornece ao Google uma licença perpétua, irrevogável, mundial, livre de royalties e não exclusiva para reprodução, adaptação, modificação, tradução, publicação, execução pública, exibição pública e distribuição de qualquer material que você enviar, postar ou exibir nos Serviços ou através deles”

Lembra quando falamos que ao mesmo tempo que a tecnologia evolui, as ameaças também evoluem? Nos últimos anos passamos:

Do surgimento do FaveAv se passando por um aplicativo “válido” para ser instalado em um computador, aos novos Ransomware com características de Worm.

Do surgimento dos spyware para coleta de informações nos browsers até os phishings com exploit kits embedded.

Dos primeiros Keyloggers para coleta de senhas em teclados até os avançados sistemas de coletas de informações, chegamos nos Ramnsomwares tão falados atualmente.

Fonte: Desenvolvido pelo próprio autor (2020)

Tá, mas o que são Ransomwares?

Ransomwares são programas que tornam inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia. Eles exigem um pagamento de resgate (ware) para restabelecer o acesso ao usuário.

Como me proteger?

Fabricantes de programas (software) costumam lançar novas versões quando há recursos a serem adicionados e vulnerabilidades a serem corrigidas. Sempre que uma nova versão for lançada, ela deve ser prontamente instalada, pois isto pode ajudar a proteger seu equipamento da ação de atacantes e códigos maliciosos.

Além disso, alguns fabricantes deixam de dar suporte e de desenvolver atualizações para versões antigas, o que significa que vulnerabilidades que possam vir a ser descobertas não serão corrigidas.

Mantenha sempre os equipamentos atualizados:

- Remova programas que você não utiliza mais. Programas não usados tendem a ser esquecidos e a ficar com versões antigas (e potencialmente vulneráveis);

- Remova as versões antigas. Existem programas que permitem que duas ou mais versões estejam instaladas ao mesmo tempo. Nestes casos, você deve manter apenas a versão mais recente e remover as mais demais;

- Tenha o hábito de verificar a existência de novas versões. Isso, por meio de opções disponibilizadas pelos próprios programas ou acessando diretamente os sites dos fabricantes

Use mecanismos de proteção:

- Ferramentas antimalware (antivírus, antispyware, antirootkit e antitrojan) são aquelas que procuram detectar e, então, anular ou remover os códigos maliciosos de um equipamento. Entre as diferentes ferramentas existentes, a que engloba a maior quantidade de funcionalidades é o antivírus.

- Configure seu antivírus para verificar todos os formatos de arquivo pois, apesar de inicialmente algumas extensões terem sido mais usadas para a disseminação de códigos maliciosos, atualmente isso já não é mais válido.

Ao instalar aplicativos de terceiros:

- Verifique se as permissões de instalação e execução são coerentes;

- Selecione os aplicativos, escolhendo aqueles:

bem avaliados;

com grande quantidade de usuários.

Seja cuidadoso ao clicar em links:

Antes de clicar em um link curto:

- Use complementos que permitam visualizar o link de destino.

- Mensagens de conhecidos nem sempre são confiáveis:

- O campo de remetente do e-mail pode ter sido falsificado;

- Podem ter sido enviadas de contas falsas ou invadidas.

Faça backups regularmente:

- Mantenha os backups atualizados de acordo com a frequência de alteração dos dados.

- Configure para que seus backups sejam realizados automaticamente.

- Certifique-se:

de que eles estejam realmente sendo feitos;

de conseguir recuperá-los. - Nunca recupere um backup se desconfiar que ele contém dados não confiáveis.

- Mantenha os backups desconectados do sistema para que eles não sejam também criptografados pelo ransomware.

- Faça cópias redundantes para evitar perder seus dados:

em incêndios, inundações, furtos ou pelo uso de mídias defeituosas;

caso uma das cópias seja infectada.

Muitas vezes um bom backup é solução mais efetiva depois de ataque de ransomware (muitas vezes é a única solução).

Fonte: Desenvolvido pelo próprio autor (2020)

Incidentes de Segurança

Manter a segurança da informação de uma organização no ambiente computacional interconectado dos dias atuais é um grande desafio. Essa missão se torna mais difícil à medida em que são lançados novos produtos para a Internet e novas ferramentas de ataque são desenvolvidas.

O que é um Incidente de Segurança?

Um incidentes de segurança é “Qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança de sistemas de computação ou de redes de computadores”.

A maioria das organizações reconhece que não existe uma solução única, ou uma panacéia, capaz de garantir a segurança de sistemas e dados. Pelo contrário, é necessário ter uma estratégia de segurança composta de várias camadas.

Uma das camadas que vem sendo incluída por diversas organizações nas suas estratégias é a criação de um Grupo de Resposta a Incidentes de Segurança em Computadores, conhecido como CSIRT, da sigla em inglês: Computer Security Incident Response Team.

Esse time é responsável por receber, analisar e responder a notificações e atividades relacionadas a incidentes de segurança em computadores.

Um CSIRT normalmente presta serviços para uma comunidade bem definida, que pode ser a entidade que o mantém, como uma empresa, um órgão governamental ou uma organização acadêmica.

O Grupo de Resposta a Incidentes de Segurança em Computadores também pode prestar serviços para uma comunidade maior, como um país, uma rede de pesquisa ou clientes que pagam por seus serviços.

Conclusão

Podemos concluir ao longo desse artigo que Segurança da Informação é um campo amplo e com muitas ramificações que podem nos levar aos mais profundos conhecimentos técnicos.

Discutimos sobre as evoluções tecnológicas que temos passado em nosso dia a dia, assim como essas mudanças trouxeram benefícios, mas também algumas preocupações. Afinal de contas, as ameaças também vem evoluindo cada vez mais, e conseguimos notar que os atacantes (attacker) na maioria das vezes estão na nossa frente, porque eles têm acesso às informações com mais facilidade.

Além disso, vimos que muitas empresas (infelizmente) ainda não se preocupam com Segurança da Informação.

Tivemos o desafio de compreender que as ferramentas tradicionais não são tão efetivas quando falamos de ameaças avançadas, pois elas demandam um alto nível técnico para ser realizado, bem como um alto nível técnico para as defesas.

Entendemos que com o crescimento do BYOD (Bring Your Own Device), cada vez mais, não somente o notebook pessoal, como também os dispositivos móveis estão dentro das empresas, assim como as ameaças.

Nunca esqueça que não existe segurança 100%, o que precisamos é dificultar a vida dos atacantes, como falamos no início do artigo.

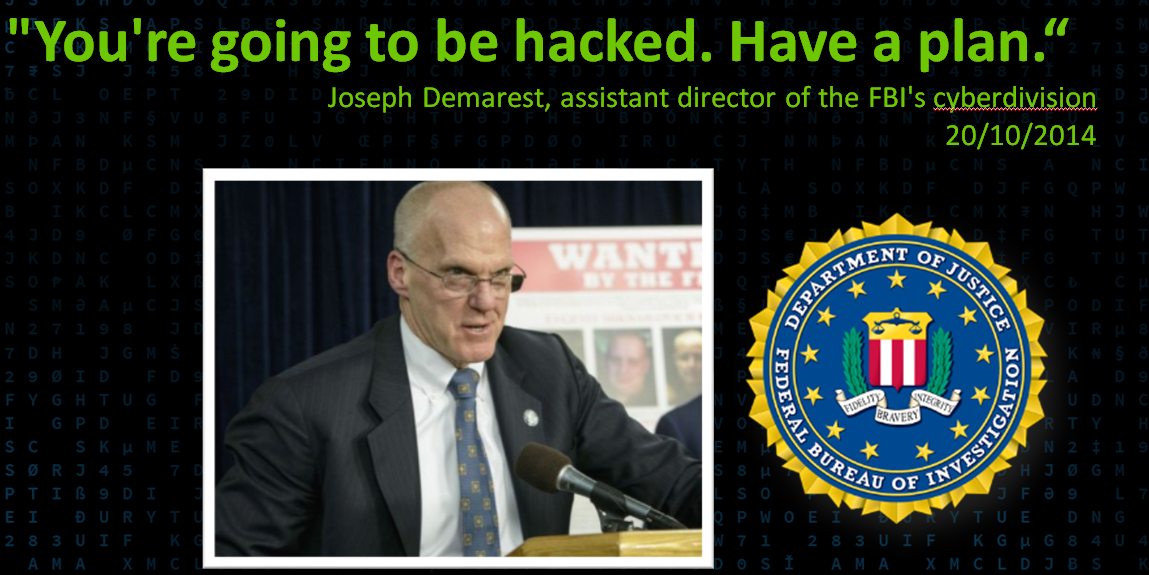

Como disse Joseph Demarest, Assistant Director do FBI: “You’re going to be hacked. Have a Plan“, ou seja, “Você vai ser hackeado. Tenha um plano”.

REFERÊNCIAS

- Anatomy of an Advanced Persistent Threat» (em inglês). Dell SecureWorks. 2012. Consultado em 16 de junho de 2014. Arquivado do original em 16 de maio de 2013.

- Ask Vic: What is Fake AV? – Blog TrendMicro – Acesso em 21 de Janeiro 2020.

- Brazilian CSIRTs – CERT.br (Brazilian National Computer Emergency Response Team).

- Portal CSIRT (Computer Security Incident Response Team).

- Russell Miller (2012). «Ameaças persistentes avançadas: como se defender de dentro para fora» (PDF). Ataques direcionados. CA Technologies. Acessado em 16 de junho de 2014.

- Sequestro digital: o que esperar do ransomware no segundo semestre de 2019 – IT Fórum.